PHP弱类型比较总结

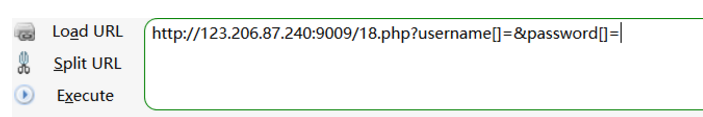

00×1-数组绕过md5函数加密

1 |

|

绕过方法:

我们要知道md5函数加密在低版本中是无法处理数组的(但是md5处理数组时会返回空值)。

那么突破口就来了,但是:

两个返回的都是null,自然是相同的,但是代码中又要求我们不相同。

这样值就不一样了,flag到手

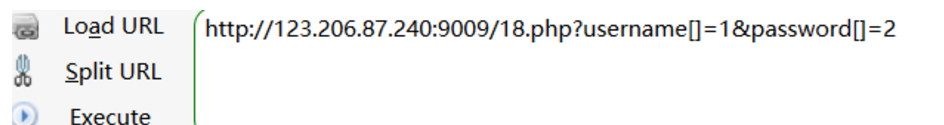

00×2-数组绕过sha()函数比较

1 |

|

绕过方法:

这sha1函数加密,绕过方式和MD5一样,这里就不详讲了。

sha1()函数无法处理数组类型,将报错并返回false。

拿到flag

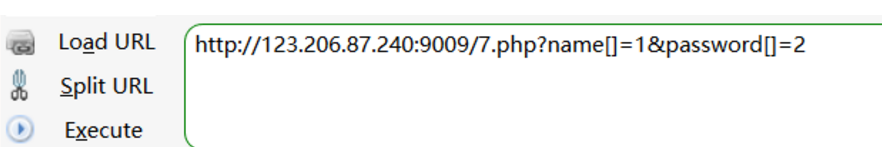

00×3-数组返回NULL绕过

示例代码:

1 |

|

主要代码块:

1 | if (ereg ("^[a-zA-Z0-9]+$", $_GET['password']) === FALSE) |

代码解释:

ereg函数会对你传入的password从a-z,A-Z,0-9 进行匹配,将你的密码限制在这三种字符中。

ereg()函数用指定的模式搜索一个字符串中指定的字符串,如果匹配成功返回true,否则,则返回false。搜索字母的字符是大小写敏感的。

ereg()限制password的格式,只能是数字或者字母。但ereg()函数存在NULL截断漏洞,可以使用%00绕过验证。

这里ereg有两个漏洞:

1 | %00截断及遇到%00则默认为字符串的结束 |

strpos — 查找字符串首次出现的位置

作用:主要是用来查找字符在字符串中首次出现的位置。

strpos()如果传入数组,会返回NULL(和MD5,sha1类似无法处理数组,返回值为NULL)

payload:

flag到手。

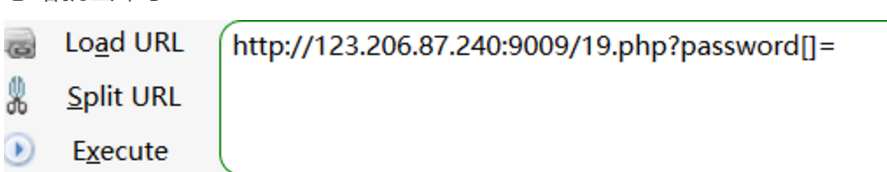

00×4-弱类型整数大小比较绕过之is_numeric函数

示例代码:

1 | $temp = $_GET['password']; |

函数解释:

is_numeric() 函数用于检测变量是否为数字或数字字符串。

我们传入的值会被is_numeric函数进行检测,如果为数字就直接输出no numeric,所以我们要后者使其返回为NULL,并且大于1366.

绕过方法:

使用is_numeric函数传入的整数需要与字符串进行匹配的绕过原理

演示源码

1 |

|

00×5-弱类型整数大小比较绕过之与=

php中有如下两种比较符号:两个等号和三个等号(这一点和Javascript)有些类似

1 | $a==$b |

我们来一下php官方手册的说法

1 | $a == $b 等于 TRUE,如果类型转换后 $a 等于 $b。$a === $b 全等 TRUE,如果 $a 等于 $b,并且它们的类型也相同。 |

解释:

明确的看到,两个等于号的等于会在比较的时候进行类型转换的比较。

如果比较一个数字和字符串或者比较涉及到数字内容的字符串,则字符串会被转换为数值并且比较按照数值来进行。此规则也适用于 switch 语句。当用 === 或 !== 进行比较时则不进行类型转换,因为此时类型和数值都要比对.

明确的写出了 如果一个数值和一个字符串比较,那么会将字符串转换为数值(而不是相反,将数值转化为字符串)

然而,php是如何将一个字符串转化为数值的呢,我们继续查看php手册

当一个字符串被当作一个数值来取值,其结果和类型如下:如果该字符串没有包含 ‘.’,’e’ 或 ‘E’ 并且其数字值在整型的范围之内(由 PHP_INT_MAX 所定义),该字符串将被当成 integer 来取值。其它所有情况下都被作为 float 来取值。该字符串的开始部分决定了它的值。如果该字符串以合法的数值开始,则使用该数值。否则其值为 0(零)。合法数值由可选的正负号,后面跟着一个或多个数字(可能有小数点),再跟着可选的指数部分。指数部分由 ‘e’ 或 ‘E’ 后面跟着一个或多个数字构成。

这是官方手册上面的几个例子:

1 |

|

我们大概可以总结出如下的规则:当一个字符串被转换为数值时

-

如果一个字符串为 “合法数字+e+合法数字”类型,将会解释为科学计数法的浮点数

-

如果一个字符串为 “合法数字+ 不可解释为合法数字的字符串”类型,将会被转换为该合法数字的值,后面的字符串将会被丢弃

-

如果一个字符串为“不可解释为合法数字的字符串+任意”类型,则被转换为0! 为0…为0

1 |

|

当然,上面的那些等式对于=都是false的,原本一些应该用=的地方误用了==,导致了可以注入的地方。

弱类型比较绕过==

示例代码 1:

1 | if (isset($_POST['password'])) { |

解释:

传入的参数需要是数字型的但是if函数判断的时候有不能是数字

发现比较函数的时候使用的是弱类型比较==

1 | elseif ($password == 404) { |

因此可以传入

1 | 404num |

示例代码 2:

利用转为数字后相等的漏洞#

1 |

|

解释:

这是一个ctf的题目,非常有趣,可以看到,要求给出两字符串,一个是纯数字型,一个只能出现字符,使两个的md5哈希值相等,然而这种强碰撞在密码学上都是无法做到的。

但是我们看到,最终比较两者的哈希的时候,使用的是等于 而不是 全等于 ,因此可以利用一下这个漏洞

再回头看一 md5() 函数

1 | string md5 ( string $str [, bool $raw_output = false ] ) |

str原始字符串。raw_output如果可选的 raw_output 被设置为 TRUE,那么 MD5 报文摘要将以16字节长度的原始二进制格式返回。

可以知道,第二个参数为true的时候,显示16位的结果,而为false和没有第二个参数时,为32位的16进制码(16位的结果是把32位的作为ASCII码进行解析)

16进制的数据中是含有e的,可以构建使得两个数字比较的,这里有一个现成的例子:

1 | md5('240610708') |

可以看到,这两个字符串一个只包含数字,一个只包含字母,虽然两个的哈希不一样,但是都是一个形式:0e 纯数字这种格式的字符串在判断相等的时候会被认为是科学计数法的数字,先做字符串到数字的转换。

转换后都成为了0的好多好多次方,都是0,相等。(大家可以自己尝试一下)因此

1 | md5('240610708')==md5('QNKCDZO'); //True |

用===可以避免这一漏洞。

示例代码3:

利用 类’a’==0的漏洞#

1 |

|

解释:

这次这个例子是传入一个JSON的数据,JSON在RESTful的网站中是很常用的一种数据传输的格式。这个表单会把一个name为key的input的数据作为json传到服务端

1 | {"key":"your input"} |

我们该如何破解?想”a”==0这个漏洞,之用我们使$json->key是一个数字类型的变量就可以,怎么做到呢?

php的json_decode()函数会根据json数据中的数据类型来将其转换为php中的相应类型的数据,也就是说,如果我们在json中传一个string类型,那么该变量就是string,如果传入的是number,则该变量为number。因此,我们如果传入一个数字,就可以使之相等。网页中的表单可能限制了所有的输入都是string,即使输入数字,传入的东西也是

1 | {"key":"0"} |

这是一个字符串0,我们需要让他为数字类型,用burp拦截,把两个双引号去掉,变成这样:

1 | {"key":0} |

即可。

延申:

值得讨论的一点是,在这种方法的漏洞利用中,很难在直接表单类型的POST的数据中使用,这是为什么呢,这个和HTTP协议有关。首先,我们看一下,在POST给服务器的数据中,有几种类型,也就是HTTP header中的Content-Type:

1 | application/x-www-form-urlencoded |

第一个application/x-www-form-urlencoded,是一般表单形式提交的content-type第二个,是包含文件的表单。第三,四个,分别是json和xml,一般是js当中上传的.

但是因为在直接的POST的payload当中是无法区分字符串和数字的,因为在其中并没有引号出现,举一个抓包的例子

1 | POST /login HTTP/1.1 |

可以看到,payload是放在http包的最后面的,而且都是以没有引号的形式传递的,并没有办法区分到底是字符串还是数字。因此,PHP将POST的数据全部保存为字符串形式,也就没有办法注入数字类型的数据了而JSON则不一样,JSON本身是一个完整的字符串,经过解析之后可能有字符串,数字,布尔等多种类型。

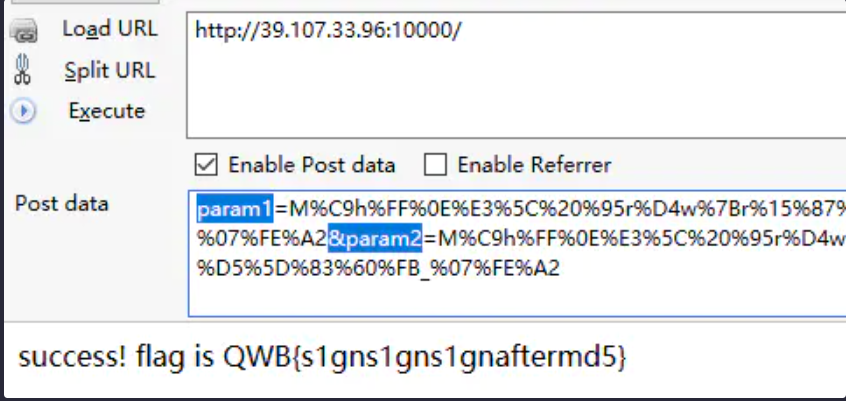

强类型比较绕过===

代码:

1 |

|

主要代码分析:

===的比较

1 | if($_POST['param1']!==$_POST['param2']&&md5($_POST['param1'])===md5($_POST['param2'])){ |

payload1 数组绕过

1 | param1[]=111¶m2[]=222 |

payload2 MD5值碰撞

1 | param1=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2¶m2=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2 |

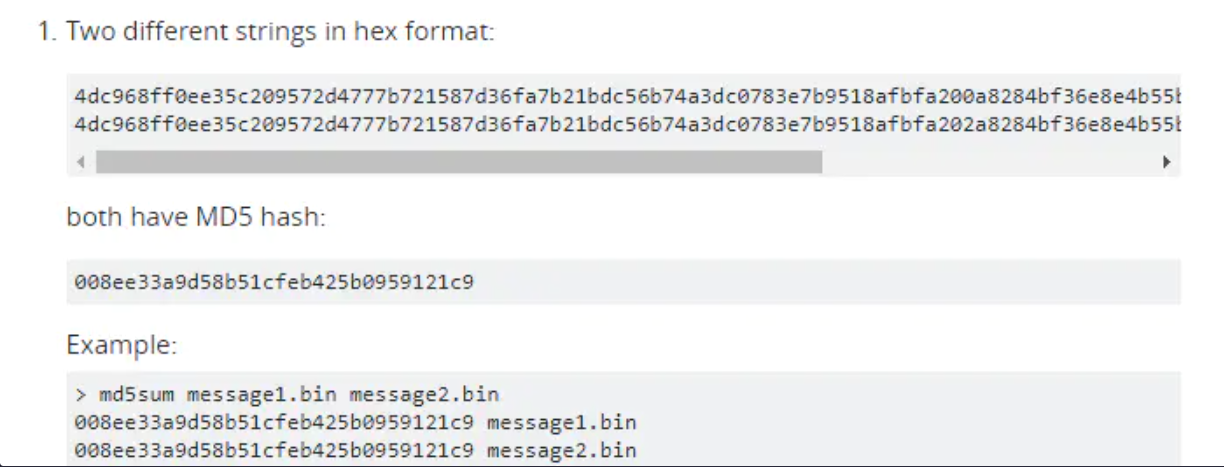

00x6-强MD5值碰撞

实例代码:

1 | if((string)$_POST['param1']!==(string)$_POST['param2']&&md5($_POST['param1'])===md5($_POST['param2'])){ |

真实md5碰撞,因为此时不能输入数组了,只能输入字符串

给两个md5碰撞的链接:

https://www.jianshu.com/p/c9089fd5b1ba

直接先给出两个md5碰撞的值(都是经过url编码的)

1 | a=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%00%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%55%5d%83%60%fb%5f%07%fe%a2 |

1 | &b=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%02%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%d5%5d%83%60%fb%5f%07%fe%a2 |

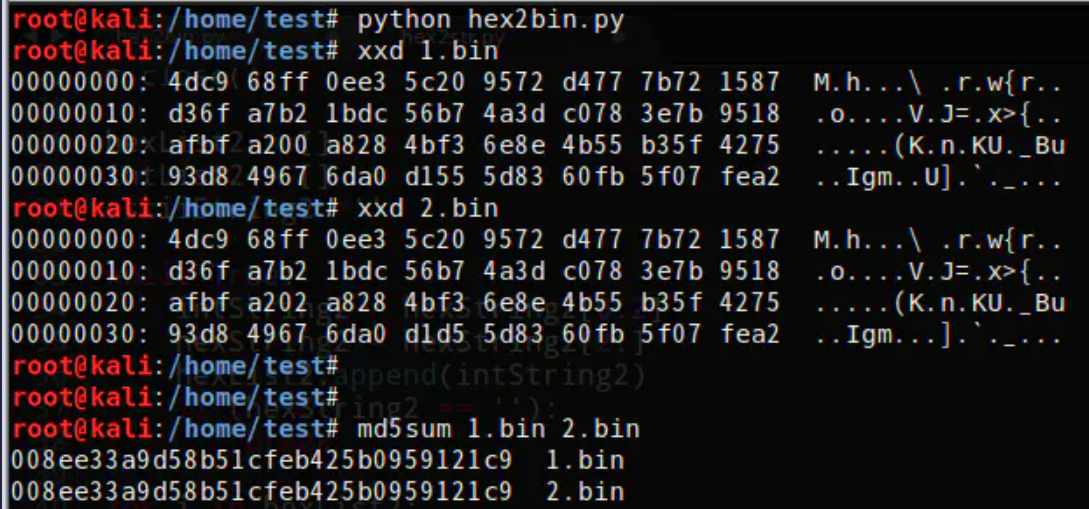

md5碰撞的详解、及实现方法:

这两串比较像的hex形式的bin文件,其md5是相同的

给出将这两串hex字符串转化为bin文件的代码,其实就是将hex字符串转化为ascii字符串,并写入文件

碰撞脚本

1 | #!coding:utf-8 |

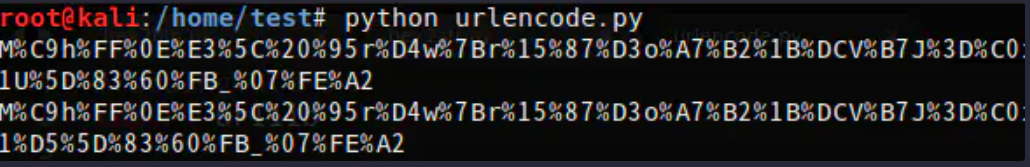

考虑到要将一些不可见字符传到服务器,这里可以使用url编码

url编码脚本

1 | #!coding:utf-8 |

payload:

1 | param1=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2¶m2=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2 |

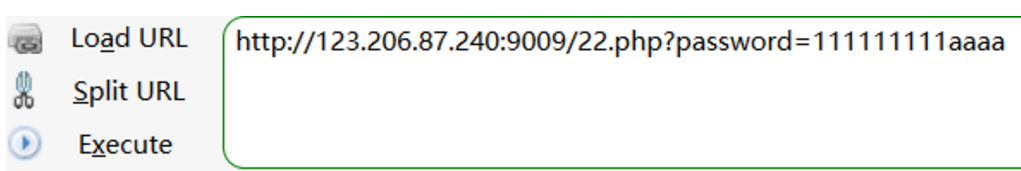

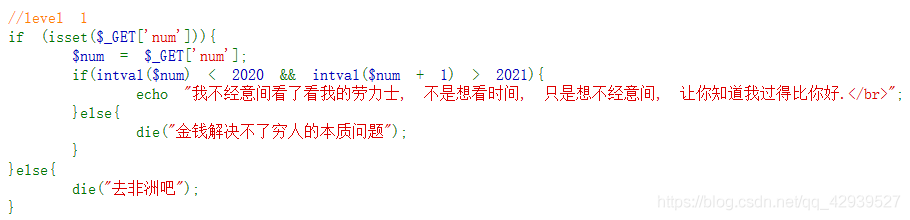

00x7-intval函数绕过

实例:

可以看到一共有三层,第一层是intval函数的关卡

要求GET传参num,而且num的值既要小于2020,加1后又要大于2021…

如果传入的num不满足条件,就会变成穷人

如果不传入num,就要去非洲

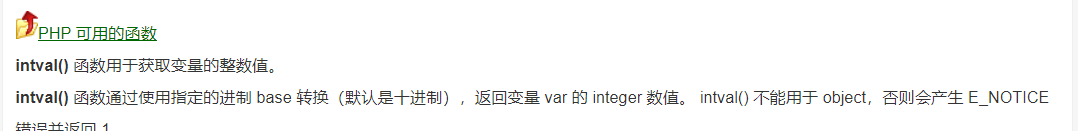

函数解释:

为了绕过这一点,我从某歌上找来了一张图片进行研究

关键点:

里面有提到很关键的地方:

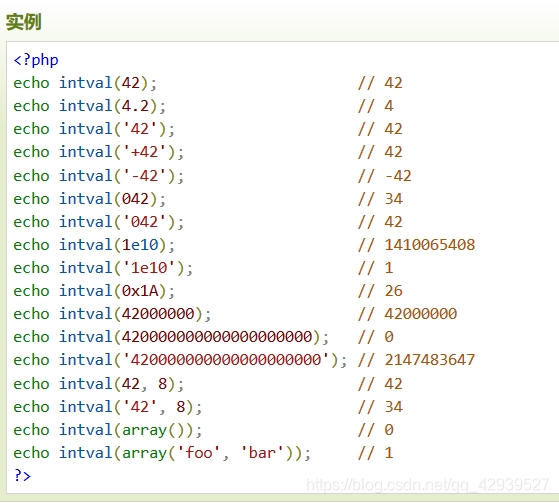

1 | echo intval(1e10); // 1410065408 |

也就是说,如果intval函数参数填入科学计数法的字符串,会以e前面的数字作为返回值,这里是1

那么当对字符串’1e10’+1是不是可以将字符串类型强行转换成数字类型呢?

本地测试:

1 |

|

运行结果:

1 | intval('2e4') = 2 |

看来这样绕过是可以的

00x8-双MD5头自身比较绕过

一:自身比较

1 | if (isset($_GET['md5'])){ |

要让MD5加密后的值与本身的值相等

直接用脚本跑

1 | 脚本一: |

一般绕过md5的方法有两种,一个是以0e开头,后面全是数字的结果,这个会被解析为科学计数法为0;另一个是利用数组绕过。

利用0e绕过:

1 | md5('0e215962017') ==> “0e291242476940776845150308577824” |

二:两个参数之间的双MD5比较

本地测试代码:

1 |

|

解析:

双面的判断出现了md5(md5($b),有了前面的铺垫,这里我们第一感觉就是找到一个字符串其MD5值的MD5仍然是0e开头的那就好了。开始的时候我不敢相信,那几率得多小啊,但是在昨天做一道md5截断碰撞的时候我就来了灵感,何不尝试一下,结果发现原来这种字符串使真的存在,并且碰撞0e开头的时候不到一秒钟就能碰撞到。各位观众,下面请看:

1 | MD5值: |

原来真的存在0e开头的MD5值其md5结果也是0e开头,所以此题答案便出来了。a=s1885207154a,b=V5VDSHva7fjyJoJ33IQl即可绕过if判断。

其实上面的这种双md5值0e开头的字符串有很多,但是网上似乎很见到,几乎没有,下面发布一些。

双md5结果仍为0e开头字符串大全

1 | MD5大全: |