简介:

这是一个新手小白、学习一个月后的稍稍总结,主要重于各种姿势的总结!本文会一直更新的、主要是参考红队的攻击流程!

00x1-信息收集

对外

基础信息收集

网站信息、防护信息

这一篇已经写的非常详细了、没必要复制粘贴大佬的了

Tidesec团队、web渗透信息搜集

freebuf、全流程信息搜集方法总结

Freebuf、渗透信息搜集心得

nul1、渗透前的目标信息搜集小结

如果上面的链接失效了可以直接下载、准备好的pdf版的

蓝奏云

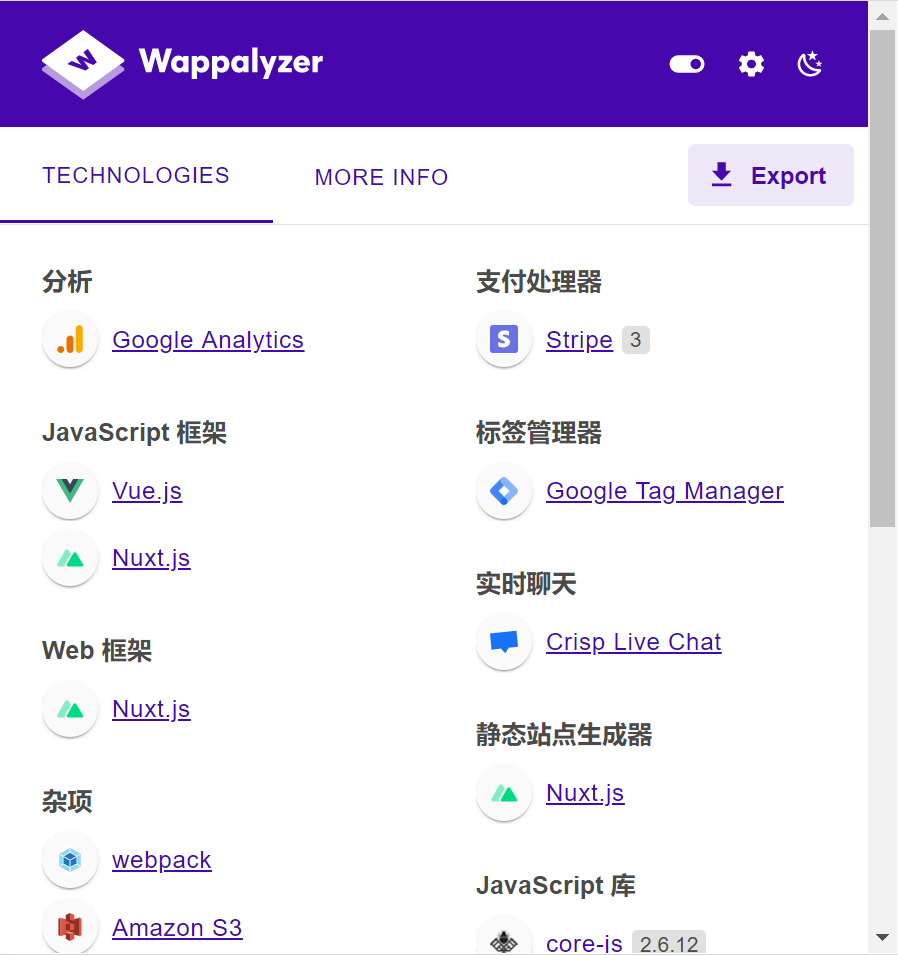

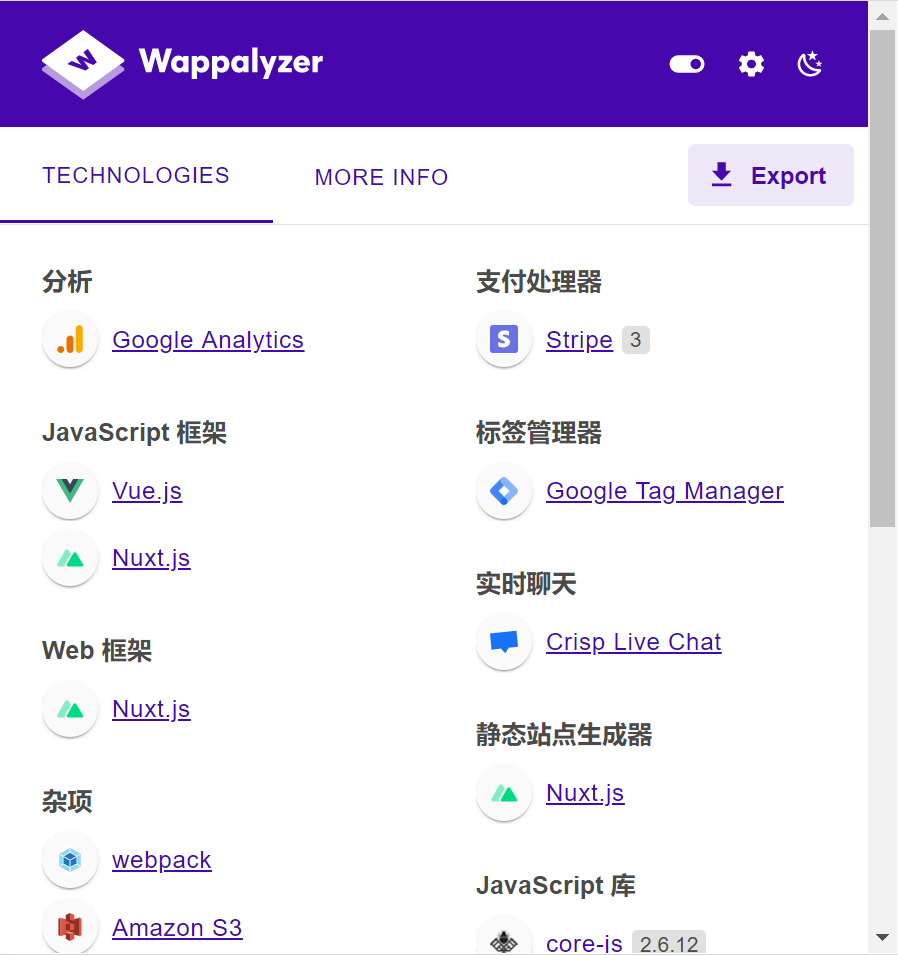

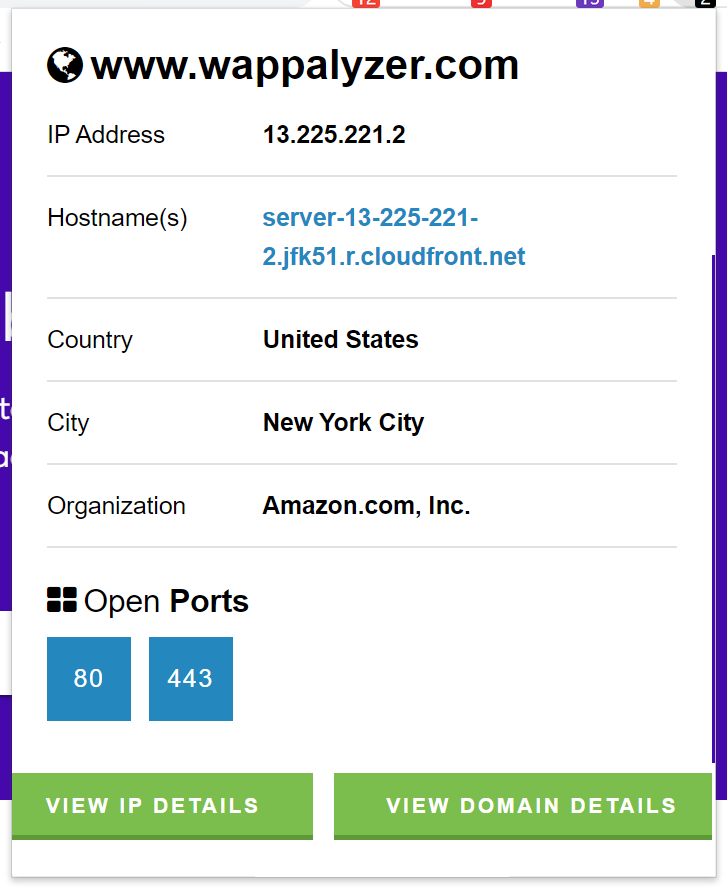

网站组件信息

使用google插件

效果:

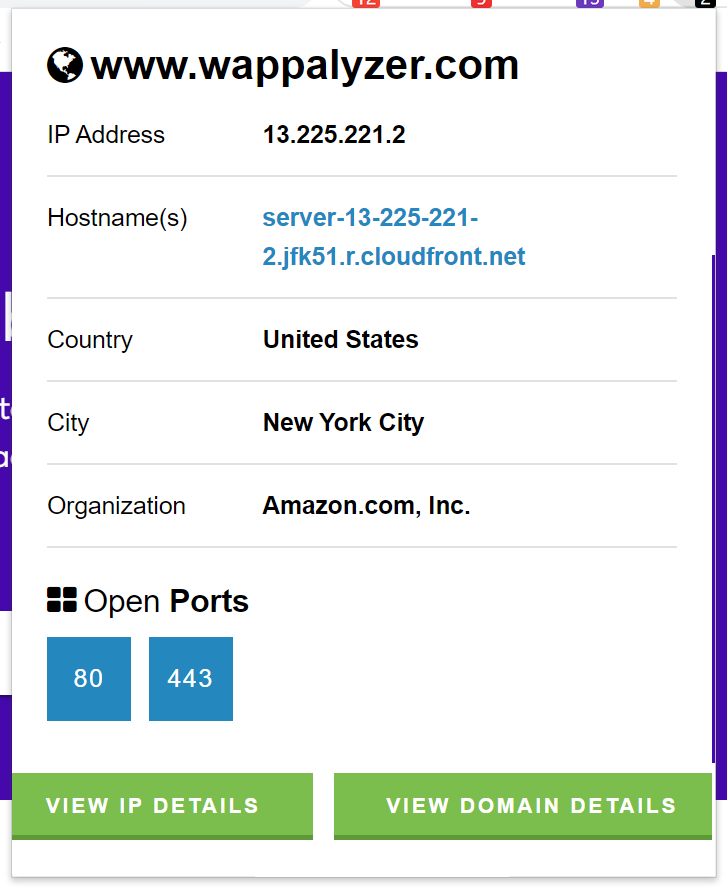

cdn绕过

1

2

3

4

5

6

7

8

9

10

11

12

13

| 网站识别:17ce.com

子域名入手判断:可能只加速了主站

黑暗引擎

证书信息查询

zmap大法

phpinfo等页面泄露IP

ssrf记录 a服务器开启日志 b发生ssrf请求a 被记录真实IP

国外地址访问

备案查询等等

超级Ping:https://www.17ce.com/

接口查询:https://get-site-ip.com/

国外请求:https://tools.ipip.net/cdn.php

全网扫描:https://github.com/Tai7sy/fuckcdn

|

源码获取

1

2

3

4

5

6

7

8

9

10

| CMS识别: 尝试获取源码(开源,售卖,自研,未公开)

备份文件泄露,敏感文件css等可能存在特征: 使用子域名扫描可能存在特殊的备份文件被开发者将源码打包

资产监控: github,gitee

git信息泄露: 访问 xxx/.git 文件 403或存在即可尝试获取源码 工具:githack.py(后台获取)

svn信息泄露: 访问xxx/.svn/entries 内容存在即可尝试获取源码 工具:svnhack.py(后台获取)

DS_Store泄露: 该文件为mac下的数据文件,访问存在即可尝试获取源码 工具:ds_dore.py(后台获取)

php特性配置说明文件composer.json泄露: 访问composer.json存在即可尝试获取源码相关信息

web-inf/web.xml泄露 其他的cvs,bzr泄露等现在很少遇见,以上总结的是比较实用的几种

github语法查询源码 查询相关的敏感信息可能获取到信息

菠菜涉黄等源码获取 huzhan.com/github泄露,github语法查询,黑暗引擎关键字查询

|

对内

端口信息

masscan

1

2

3

4

5

6

| masscan -p 1-65535 192.168.1.136 --rate=1000

扫描开放的端口

教程:

https://blog.bbskali.cn/2443.html

|

nmap

1

2

3

4

5

6

7

| nmap -p 22,80,888,8888,3306,21,135,445 -sS -sC -v -A 43.129.65.43 -oA 310

nmap -T4 -sC -sV 192.168.1.130

教程:

https://blog.csdn.net/smli_ng/article/details/105964486

https://blog.csdn.net/Kris__zhang/article/details/106841466

|

cms识别

whatweb

1

2

3

4

| whatweb www.xx.com

教程:

https://www.freebuf.com/sectool/252986.html

|

二开版本(只是windows、增加网站信息)

1

| https://jokerjq.lanzouw.com/iA2al015avle

|

目录扫描

disearch

1

2

3

4

| python3 dirsearch.py -u "www.xx.com" -e -t

教程:

https://blog.csdn.net/qq_43936524/article/details/115271837?spm=1001.2014.3001.5502

|

gobuster

1

2

3

4

| gobuster dir -u http://www.xxx.com -w 字典路径 -t 50

教程:

https://blog.csdn.net/nzjdsds/article/details/86756828

|

dirmap

1

2

3

4

5

6

| python3 dirmap.py -i http://www.webhack123.com -lcf

项目

https://github.com/H4ckForJob/dirmap

教程:

https://blog.csdn.net/zsw15841822890/article/details/107555288

|

类似的还是有很多

打包

1

2

| https://jokerjq.lanzouw.com/iIAqI015bo1i

密码:5jtz

|

00x2-外网打点

单纯的外网还是要靠自己的src挖掘能力和漏洞挖掘、代码审计的能力了

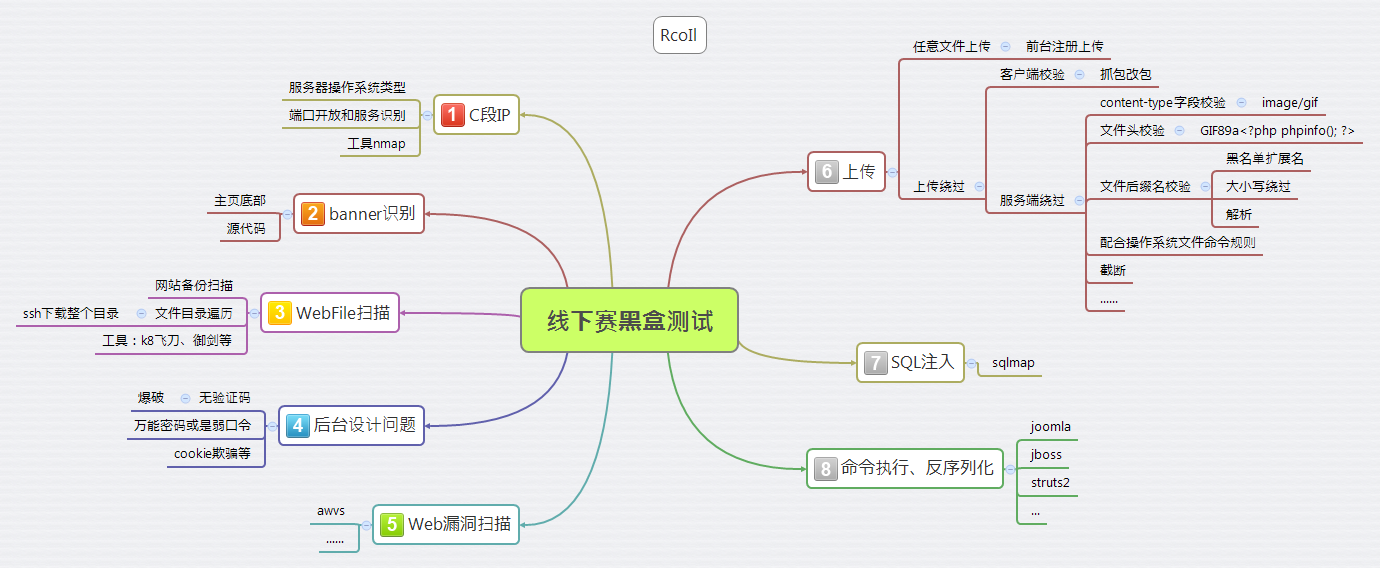

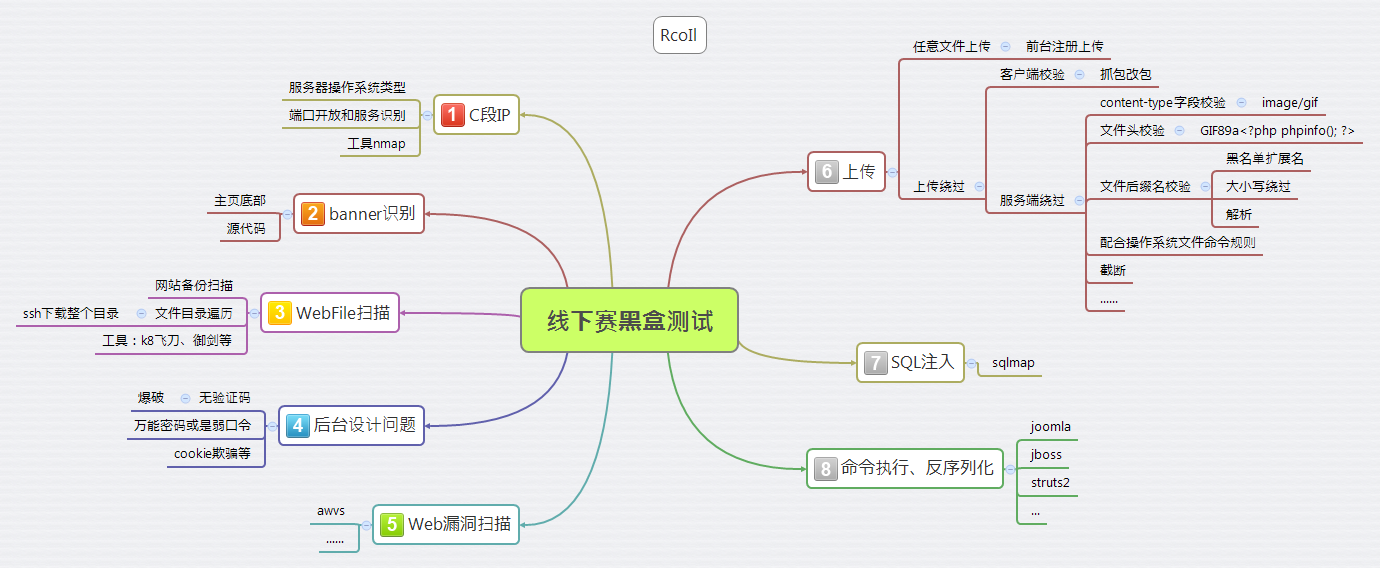

00x1-黑盒测试

基本流程学习:

00x2-白盒测试

学习链接:

1

2

| https://jokerjq.lanzouw.com/iHmiY015fbbe

密码:ex0j

|

0x3-黑白盒测试

黑白盒测试就是、前端进行漏洞点的查找、然后后买你在漏洞点上进行代码审计、查看相关代码、跟着进行动态的调试

00x4-针对网站cms

针对网站的cms、进行现有漏洞的审查、还可以针对现有的漏洞点、进行在挖掘

扫描工具:

1

2

| https://github.com/Lucifer1993/AngelSword

https://github.com/SecWiki/CMS-Hunter

|

00x4-中间件漏洞

针对不同的中间件、管理员没有做修复的话是可以利用的

常见的网站中间件渗透思路总结

Struts2漏洞

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

| Struts2-005

Struts2-008

Struts2-009

Struts2-013

Struts2-016( 很多老系统都补了这个懂、但是利用率还是挺高的)

Struts2-019

Struts2-020

Struts2-devmode

Struts2-032

Struts2-033

Struts2-037

Struts2-045

Struts2-046

Struts2-048

Struts2-052

Struts2-053

Struts2-057

|

weblogicl漏洞

1

2

3

4

5

6

7

8

9

10

11

12

13

| CVE-2019-2725

CVE-2019-2729

CVE-2018-3191

CVE-2018-2628

CVE-2018-2893

CVE-2018-2894

CVE-2017-3506

CVE-2017-10271

CVE-2017-3248

CVE-2016-0638

CVE-2016-3510

CVE-2015-4852

CVE-2014-4210

|

SSRF

控制台弱口令、直接webshell

Jboss漏洞

1

2

3

4

5

| CVE-2015-7501

CVE-2017-7504

CVE-2017-12149

未授权访问、部署webshell

控制台弱口令、部署webshell

|

wildfly [ jboss 7.x 改名为wildfly ]

控制台弱口令部署、webshell

Tomcat漏洞

1

2

3

4

5

6

| CVE-2016-8735

CVE-2017-12615 [readonly 实际设为 true的情况较少、使用的时候比较鸡肋 J

CVE-2020-1938 (AJP协议漏洞,直接把8009端口暴漏在外网的不太多、使用的时候也是比较鸡肋的)

控制台弱口令、部署webshell (7.x版本后、默认加了防爆破机制)

|

Jekins漏洞

1

2

3

4

5

| CVE-2018-1999002 [任意文件读取]

未授权访问、任意命令执行

控制台弱口令、任意命令执行

|

ElasticSearch漏洞

1

2

3

4

5

| CVE-2014-3120 [专门针对老版本(无沙盒)RCE]

CVE-2015-1427 [Groovy RCE]

CVE-2015-3337 [任意文件读取]

未授权访问、敏感信息泄露

|

RabbitMQ漏洞

1

2

3

| 任意文件读取 (低版本)

控制台弱口令、部署webshell

|

IBM Websphere漏洞

1

2

| Java 反序列化

控制台弱口令、部署webshell

|

Axis2漏洞

Apache ActiveMQ漏洞

1

2

| 未授权访问,5.12之前的版本 fileserver存在 PUT任意写

CVE-2015-5254

|

Apache Solr漏洞

1

2

3

| CVE-2017-12629

CVE-2019-0193 [ Apache Solr 5.x - 8.2.0 ]

|

Apache Zookeeper漏洞

未授权访问,敏感信息泄露

00x5-针对各类开源程序的已知Nday漏洞

1

2

3

4

5

6

7

8

9

10

11

| Dedecms 后台弱口令,系列已知Nday漏洞利用

thinkphp 5.x 后台弱口令,系列已知Nday漏洞利用

phpcms 后台弱口令,系列已知Nday漏洞利用

ecshop 后台弱口令,系列已知Nday漏洞利用

Metinfo 后台弱口令,系列已知Nday漏洞利用

discuz 后台弱口令,系列已知Nday漏洞利用

帝国cms 后台弱口令,系列已知Nday漏洞利用

phpmyadmin 数据库弱口令,系列已知Nday漏洞利用

wordpress 后台弱口令,系列已知Nday漏洞利用

joomla 后台弱口令,系列已知Nday漏洞利用

drupal CVE-2018-7600,后台弱口令,系列已知Nday漏洞利用

|

利用工具

1

| https://github.com/dwflare/Middleware-Vulnerability-detection

|

00x5-拿shell可能遇到的问题

免杀马的准备:

过d盾

过安全狗

过WAF

小马换大马

大马做免杀

工具集合:

1

2

3

4

| D:\攻防\武器库\Web安全\webshell\小马-不死马-图片马-冰蝎马

https://jokerjq.lanzouw.com/ipMzn015zxqb

密码:bdq0

解压密码:like4h!@#

|

连接工具的准备:

过狗刀

暗月过狗刀

冰蝎魔改

注意冰蝎、哥斯拉、蚁剑链接时的流量特征太明显了

1

2

3

4

5

6

7

8

9

| 冰蝎

https://www.freebuf.com/articles/web/263741.html

https://github.com/Litch1-v/behinder-clone

https://m.freebuf.com/sectool/247009.html

https://www.cnblogs.com/lcxblogs/p/14291874.html

蚁剑

https://www.cnblogs.com/Lmg66/p/14016869.html

https://blog.csdn.net/weixin_46684578/article/details/122146249

https://xz.aliyun.com/t/7735

|

绕过disbale_functions:

每次头大的华友各种disable_functions

学习工具及链接

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| https://xz.aliyun.com/t/10057

https://www.freebuf.com/articles/network/263540.html

https://www.anquanke.com/post/id/228712

https://cloud.tencent.com/developer/article/1785576

https://www.cnblogs.com/sakura521/p/15055907.html

https://www.easy233.top/2020/06/18/hello/

工具使用:

GitHub

https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD #用的最多的

https://github.com/k-ring/php-fpm-bypass-disable_functions #配合msf上线的

https://github.com/beched/php_disable_functions_bypass

https://github.com/y0un9er/bypass-disable_functions #这个也是收集好的

蚁剑插件、已经准备好了

https://jokerjq.lanzouw.com/ibxcQ0160atc

密码:3ms2

相关学习资料、工具整理

https://jokerjq.lanzouw.com/iWRMA0160x3e

密码:8ccu

解压密码:blog.like4h.top

|

00x3-拿到跳板机

在上面我们能拿到shell以后、可以自己执行命令了

跳板机信息收集

Windows

相关姿势点:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

| 杀软信息:

task /svc

便笺信息:

1.win10便笺信息保存在

C:\Users\%username%\AppData\Local\Packages\Microsoft.MicrosoftStickyNotes_8wekyb3d8bbwe\LocalState\p

lum.sqlite ,为sqllite数据库文件,可以使用sqllitestudio打开。

2.win7便笺信息保存在 C:\Users\%username%\AppData\Roaming\Microsoft\Sticky Notes\StickyNotes ,为txt

文本格式,也可以下载会本地放在相同位置来查看便笺信息。

网络信息:

ipconfig /all

ipconfig /displaydns

type c:\Windows\System32\drivers\etc\hosts

网络共享:

用户会话下使用 net use 查看用户连接的文件共享服务器,可以以域管权限登录文件服务器,查看共享的相关

信息。

代理信息:

可以使用 reg query "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet

Settings" /v ProxyServer 查看用户配置的代理信息。

远程连接:

可以使用 reg query “HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers” /s 查看

当前用户连接过的远程桌面。

个人机信息收集思路:

1. 明确我们分析个人机想要找到的数据类型;

2. 分析我们想要找到的数据可能存储的位置;

3. 可以通过录屏、键盘记录等记录员工的每日操作;

比如我们控制了管理员的个人机,下一步为了获取更多凭证,可以尝试:

1. 获取系统保存的各种凭证;

2. 获取浏览器保存的信息;

3. 分析管理员使用的远程管理软件并判断其是否保存了密码凭证;

4. 分析管理员的文件操作行为,判断是否存在密码本文件;

比如我们想获取客服人员对某个web系统的访问权限,可以尝试:

1. 通过浏览器浏览记录、书签等判断用户是否对该系统有管理权限;

2. 获取浏览器保存的密码;

3. 分析用户是否把密码保存在了密码本中;

4. 如果要登录该员工已经登录的web系统,优先考虑窃取cookie、开代理后登录;

个人机信息收集技巧:

1. 对于遇到的未知软件,可以在本地搭建相同环境进行研究,制定利用方案;

2. 对于不确定的行为最好本地搭建环境进行测试,确保在目标计算机上操作时不会触发安全告警;

3. 对于下班不关机的员工,可以在其下班时间进行分析,避免出发告警或者异常行为被其发现。对于严格执行

下班关机的员工,可以尝试在其中午休息时间、锁屏期间进行较为敏感的操作(比如登录其在登录的系

统);

参考:

MS08067-个人机信息搜集

|

乌云安全、内网渗透之windows、linux信息收集

linux

一文吃透Linux

乌云安全、红队视角下Linux信息搜集

乌云安全、蓝队视角下的Linux信息搜集

csdn、Linux信息搜集整理

相关资料:

蓝奏云

00x4-跳板机提权

Windows

查看系统信息

然后得到计算机的系统信息

到在线工具查找相关利用漏洞(Windows提权辅助工具)

https://i.hacking8.com/tiquan 在线的(漏洞信息能够得到更新)

https://github.com/Ruiruigo/WinEXP 自己下载到本地搜索的(漏洞信息不能即使更新)

https://github.com/AonCyberLabs/Windows-Exploit-Suggester 需要在目标机器上运行的、更加直接准确

知道了补丁情况,则可以使用对应的exp来进行提权,不过在此之前我们需要知道webshell可执行目录有哪些?

我们可以使用wt.aspx或wt.asp来进行检测:

必须检查的常用漏洞

永恒之蓝-MS17-010[KB4013389]

利用:

使用MSF上的msf17-010的扫描探测模块、以及直接利用的模块

相关链接

exp

ms14-068域提权[KB3011780]

利用:

制作白银票据、然后在升级黄金票据

相关链接

exp

老版本PrintSpoofer漏洞

高版本的Windows-server2016、2019都好用

exp

CVE-2021-1675打印机远程代码执行漏洞

cs直接利用

资料:

1

2

3

exp

CVE-2020-1472域控提权

相关链接

MS08-067

使用的445端口

相关链接-1

相关链接-2

exp

MS14-058[KB3000061]

相关链接

exp

MS15-051[KB3045171]

相关链接

exp

MS15-077[KB3077657]

相关链接+exp

MS16-032[KB3124280]

相关链接

exp

MS16-075

相关链接

相关链接-2

exp

CVE-2019-0708

exp

CVE-2019-1322&CVE-2019-1405

相关链接

exp

CVE-2019-12750 (赛门铁克(用得较多)本地提权)

相关链接

exp1

[自用备份、蓝奏云](https://jokerjq.lanzouw.com/ie4R201es7ja

密码:5n4q)

00x1-内核溢出提权:

先知、Windows下常见的内核溢出提权

OceanSec、内核溢出漏洞提权

00x2-psexec提权:

适用版本: Windows2003、Windows2008

相关链接

psexec下载

00x3-绕过UAC提权、CVE-2019-1388

适用

win7、8、8.1、9、10

相关链接-1

相关链接-2

相关链接-3、freebuf

00x4-数据库提权:

MySQL数据库提权:

相关链接-1、国光

相关链接-2、freebuf

相关链接-3、freebuf

相关链接-4、csdn

SQL Server数据库提权:

相关链接-1、csdn

相关链接-2、nice

相关链接-3、y4er

相关链接-4、先知

oreace数据库提权:

相关链接-1

相关链接-2

相关链接-3

00x5-DLL劫持提权:

相关链接-1

相关链接-2

相关链接-3

相关链接-4

00x6-令牌窃取:

适用于Windows2008之前的版本

相关链接-1、原理及利用

相关链接-2、令牌窃取分析

相关链接-3、窃取提权手法

相关链接-4

00x7-烂土豆提权:

需要配合令牌窃取来进行提权

MS16-075

相关链接-1、流程

相关链接-2、复现

相关链接-3、原理及利用

一般流程:

一般烂土豆需要来配合令牌窃取来进行提权

注意(重点:用烂土豆配合本地用户提权是成功不了的,必须是web权限或数据库权限

- 单纯令牌窃取:Web权限或本地权限

- 配合烂土豆提权:web权限或数据库等权限

烂土豆提权原理

1、欺骗 “NT AUTHORITY\SYSTEM”账户通过NTLM认证到我们控制的TCP终端。

2、对这个认证过程使用中间人攻击(NTLM重放),为“NT AUTHORITY\SYSTEM”账户本地协商一个安全令牌。这个过程是通过一系列的Windows API调用实现的。

3、模仿这个令牌。只有具有“模仿安全令牌权限”的账户才能去模仿别人的令牌。一般大多数的服务型账户(IIS、MSSQL等)有这个权限,大多数用户级的账户没有这个权限。

所以,一般从web拿到的webshell都是IIS服务器权限,是具有这个模仿权限的。测试过程中,我发现使用已经建好的账户(就是上面说的用户级账户)去反弹meterpreter然后再去执行EXP的时候会失败,但使用菜刀(IIS服务器权限)反弹meterpreter就会成功。

攻击方法

1

2

3

4

5

6

| meterpreter > upload

/root/Rottenpotato/rottenpotato.exe

meterpreter > execute -HC -f rottenpotato.exe

meterpreter > use incognito

meterpreter > list_tokens -u

会发现令牌列表里面存在system的令牌,在用system的令牌进行提权

|

烂土豆版本

1

2

3

4

| RottonPatato脚本:

https://github.com/SecWiki/windows-kernel-exploits/blob/master/MS16-075/potato.exe

https://github.com/breenmachine/RottenPotatoNG/blob/master/RottenPotatoEXE/x64/Release/MSFRottenPotato.exe

https://github.com/foxglovesec/RottenPotato

|

00x8-可信任服务路径漏洞

相关链接

如果一个服务的可执行文件的路径没有被双引号引起来且包含空格,那么这个服务就是有漏洞的

漏洞原理

这里假设有一个服务路径

1

| C:\Program Files (x86)\CommonFiles\Tencent\QQMusic\QQMusicService.exe

|

带引号时:"C:\Program Files (x86)\CommonFiles\Tencent\QQMusic\QQMusicService.exe"会被看成一个完整的服务路径,故不会产生漏洞。

不带引号时:我们认为的服务路径是C:\Program Files(x86)\Common Files\Tencent\QQMusic\QQMusicService.exe,但是由于没有双引号的包裹,Windows会认为C:\Program空格后面的为Program这个程序的参数来进行启动服务。这样攻击者就可以命名一个为Program.exe的后门文件放在c盘下,进而等待含漏洞服务路径的启动或重启导致后门文件的执行。

攻击方法

1.寻找存在漏洞的服务

1

| wmic service get name,displayname,pathname,startmode | findstr/i "Auto" | findstr /i /v "C:\Windows\\" | findstr /i /v """

|

2.把我们后门文件重命名放在对应的文件路径下

3.在msf上进行监听,然后启动对应服务

4.接收到shell,且是system权限

5.msf 检测攻击模块

1

| exploit/windows/local/unquoted_service_path

|

正常接收到会话后,不久就会自动断开连接,需要开启命令自动迁移进程

1

| set AutoRunScript migrate -f

|

00x9-不安全服务权限配合计划任务schtasks或SC命令利用

相关链接-1、这个所有的漏洞将的都挺全面的

漏洞原理

如果攻击者对以高权限运行的任务所在的目录具有写权限,就可以使用覆盖原来的服务路径,进而启动我们的恶意程序。(一般用来administrator提权到system,因为普通用户用sc修改服务路径会没有权限,导致不能用该方法提权。)

00x10-Unattended Installs(自动安装)

漏洞原理:

自动安装允许程序在不需要管理员关注下自动安装。这种解决方案用于在拥有较多 雇 员 和 时 间 紧 缺 的 较 大型组织中部署程序。如果管理员没有进行清理的话,那么会有一个名为Unattend的XML文件残存在系统上。这个XML文件包含所有在安装程序过程中的配置,包括一些本地用户的配置,以及管理员账户。全盘搜索Unattend文件是个好办法,它通常会在以下一个文件夹中

相关链接-1

00x11-AlwaysInstallElevated

相关链接-1、csdn

相关链接-2、讲的挺细的

相关链接-3、推荐

漏洞原理:

AlwaysInstallElevated 是一种允许非管理用户以SYSTEM权限运行Microsoft Windows安装程序包(.MSI文件)的设置。默认情况下禁用此设置,需系统管理员手动启用他。

00x12-策略组首选项提权

相关链接-1、先知

相关链接-2、推荐

相关链接-3

相关链接-4

00x13-计划任务提权

相关链接-1

相关链接-2

相关链接-3、推荐

at命令

在Windows2000、Windows 2003、Windows XP 这三类系统中,我们可以使用at命令将权限提升至system权限

sc命令

适用于windows 7/8、03/08、12/16

因为at命令在win7,win8等更高版本的系统上都已经取消掉了,所以在一些更高版本的windows操作系统上我们可以用sc命令进行提权,下面是sc的百度解释。

SC命令是XP系统中功能强大的DOS命令,SC命令能与“服务控制器”和已安装设备进行通讯。SC是用于与服务控制管理器和服务进行通信的命令行程序。

相关资料、工具

windows提权-1、还算详细

windows提权-2

windows提权-3、猪猪说安全、推荐

windows提权-4、freebuf

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| 相关资料

https://jokerjq.lanzouw.com/ikeWN0167r4b

密码:ea29

提权工具

https://jokerjq.lanzouw.com/iMDAD0167uoj

密码:b814

GitHub开源相关CVE

https://github.com/SecWiki/windows-kernel-exploits #windows提权必看大杀器

http://kernelhub.ascotbe.com/ #相关文库

https://github.com/nomi-sec/PoC-in-GitHub #收集的GitHub上每年发布的cve、poc

https://github.com/Mr-xn/Penetration_Testing_POC #搜集有关渗透测试中用到的POC、脚本、工具、文章等姿势分享-特别全

https://github.com/binganao/vulns-2022 #搜集 2022 年的漏洞

|

Linux

先进行必要的检查

使用到的工具

下载链接

1

2

3

| https://github.com/mzet-/linux-exploit-suggester

https://github.com/rebootuser/LinEnum

https://github.com/sleventyeleven/linuxprivchecker

|

常用漏洞

CVE-2016-5195

脏牛提权

Linux kernel >= 2.6.22(2007年发行)开始就受影响了,直到2016年10月18日才修复。

相关链接-1

相关链接-2

相关链接-3

exp-1

exp-2

CVE-2017-16995

相关链接-1

相关链接-2

相关链接-3、先知

exp-1

exp-2

CVE-2019-13272

相关链接-1

相关链接-2

相关链接-3、freebuf

exp-1

exp-2

docker提权

最常用的docker root提权

相关链接-1

相关链接-2、详细

相关链接-3

00x1-内核提权

脏牛内核提权

00x2-SUID配置错误提权

SUID可以让程序调用者以文件拥有者的身份运行该文件,当我们以一个普通用户去运行一个root用户所有的SUID文件,那么运行该文件我们就可以获取到root权限

00x3-计划任务提权

系统内可能会有一些定时执行的任务,一般这些任务由crontab来管理,具有所属用户的权限。非root权限的用户是不可以列出root用户的计划任务的。但是/etc/内系统的计划任务可以被列出。利用命令如下命令列出一些计划任务

00x4-sudo提权

普通用户一般是无法运行root所有者的命令的,运用sudo可以使普通用户使用root用户的命令。但是在一些场景下,管理员为了平常运营方便给sudoer文件配置不当,从而导致权限提升的问题产生。

00x5-明文root密码提权

大多数linux系统的密码都和/etc/passwd和/etc/shadow这两个配置文件息息相关。passwd里面储存了用户,shadow里面是密码的hash。出于安全考虑passwd是全用户可读,root可写的。shadow是仅root可读写的。

00x6-密码复用提权

当我们获取到一些如数据库、后台 web 密码,可能就是 root 密码、大概的意思和爆破其实事差不多的、然后还需要的就是、前期的信息收集的程度如何

00x7-第三方服务提权、限于有root权限

netstat -antup #查看各种网络服务

1、NFS提权

当服务器中存在NFS共享,且开启了no_root_squash选项时,这时如果客户端使用的是root用户,那么对于共享目录来说,该客户端就有root权限,可以使用它来提升权限。

2、数据库提权

①UDF提权

②MOF提权

③启动项提权

④CVE-2016-6663、CVE-2016-6664组合提权

⑤反弹端口提权

00x8-通配符注入

通配符是代表其他字符的符号。您可以将它们与任何命令(例如cat或rm命令)一起使用,以列出或删除符合给定条件的文件。还有其他一些,但是现在对我们很重要的一个是*字符,它可以匹配任意数量的字符。

00x5-免杀

常用免杀软件

[掩目](https://jokerjq.lanzouw.com/ieHL501ep4te

密码:fs9k)

GobypassAv

GoBypass

KillDefenderBOF kill-Windows Deferder

KillDefender KillDefender

StopDefender StopDefender

DefenderSwitch DefenderSwitch—kill Windows Deferder

crowsec_shelllcodeBypass 乌鸦安全

创建隐藏计划任务,权限维持

[python免杀学习](https://jokerjq.lanzouw.com/iBqzb01epkub

密码:4qob) 非常实用

FourEye-杀毒软件绕过工具|exe免杀快速生成器 现在挺火的一个

免杀学习地址

Tidesec团队的免杀专题学习

GitHub上收集的免杀专题

先知、免杀入门学习

免杀方法大合集

00x6-内网信息搜集

主要包括的方面

0x01-搜集当前已控“跳板机”的各类敏感信息:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

| 获取本机所有服务/进程[包括各个进程的详细权限,也包括目标系统中的可疑恶意进程(有可能是同行的马)]/端口/网络连接信息

获取本机所用杀软/监控种类[后续好针对性的做免杀]

获取本机rdp/ssh端口开启状态及其默认端口号

获取本机所有用户的rdp外连记录

获取本机的所有SSH登录记录

获取当前系统所有登录成功的日志[针对windows]

获取本机所有已安装软件的详细列表[主要为抓密码,提权,留后门做准备]

获取本机各个浏览器中保存的所有书签页及历史浏览记录

获取当前用户创建的所有计划任务列表及计划任务所对应的执行脚本内容[有些执行脚本中很可能存的有各种连接账号密码]

获取当前用户桌面及回收站里的所有文件列表

获取当前系统的所有存在suid权限的二进制程序

获取当前系统代理[ip&端口]

获取当前系统所有的自启动注册表项值

获取当前系统的所有ipc连接及已启用共享

获取当前系统的所有挂载[mount]

获取当前系统的防火墙状态

获取当前系统所有分区/盘符及其详细使用情况

获取本机的累计开机时长

获取本机arp/dns缓存

获取当前机器环境变量[主要想看看目标机器上有无python,jdk,ruby...等语言的执行环境,后期可设法利用]

获取当前系统所有本地用户及组列表

获取当前系统host文件内容

获取当前机器硬件设备信息[主要为判断当前机器是否为虚拟机]

远程截屏捕捉目标用户敏感操作

|

0x02-搜集当前已控“跳板机”的内网信息

主要方面

1.利用当前已控“跳板机”,分析目标内网大致网络拓扑及所有关键性业务机器分布:

2.批量抓取内网所有windows机器名和所在“域”/“工作组名”[smb探测扫描]:

3.针对内网的各种高危敏感服务定位【安全“端口扫描(在避免对方防护报警拦截的情况下进行各种常规服务探测识别)】:

4.内网批量Web Banner抓取获取关键目标业务系统如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

| 内网各种文件【共享】服务器

内网各类web服务器【可用于后期留入口】

内网各类数据库服务器

内网邮件服务器【可用于后期留入口】

内网Vpn服务器【可用于后期留入口】

内网各类常规资产状态监控服务器,eg:zabbix,nagios,cacti...

内网各类防护的主控端,比如,防火墙,EDR,态势感知产品的web主控端...

内网日志服务器

内网补丁服务器

内网各类OA,ERP,CRM,SRM,HR系统...

内网打印服务器

内网MES系统

内网虚拟化服务器/超融合平台[Vmware ESX]

内网堡垒机...

内网运维,研发部门员工的机器

内网路由,交换设备...

|

0x03-主动密码搜集

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

| 批量抓取当前机器上的“各类基础服务配置文件中保存的各种账号密码”

比如,各种数据库连接配置文件,各类服务自身的配置文件(redis,http basic...)...

想办法“控制目标运维管理/技术人员的单机,从这些机器上去搜集可能保存着各类敏感网络资产的账号密码表”

比如,*.ls,*.doc,*.docx,*.txt....

抓取各类“数据库客户端工具中保存各种数据库连接账号密码

比如,Navicat,SSMS[MSSQL自带客户端管理工具,里面也可能保存的有密码(加密后的base64)]

抓取当前系统“注册表中保存的各类账号密码hash"[Windows]

抓取当前系统所有“本地用户的明文密码/hash"[Windows&linux]

抓取当前系统的所有“用户token"[Windows]

抓取“windows凭据管理器中保存的各类连接账号密码“

抓取“MSTSC客户端中保存的所有rdp连接账号密码“

抓取各类“VNC客户端工具中保存的连接密码“

抓取“GPP目录下保存的各类账号密码”[包括组策略目录中XML里保存的密码hash和NETLOGON目录下的某些脚本中保存的账号密码]

抓取各类"SSH客户端工具中保存的各种linux系统连接账号密码",SecureCRT,Xshell,WinSCP,putty

抓取各类“浏览器中保存的各种web登录密码”,Chrome[360浏览器],Firefox,IE,QQ浏览器

抓取各类“数据库表中保存的各类账号密码hash"

抓取各类“FTP客户端工具中保存的各种ftp登录账号密码“,filezila,xftp...

抓取各类“邮件客户端工具中保存的各种邮箱账号密码“,forxmail,thunderbird...

抓取各类“SVN客户端工具中保存的所有连接账号密码及项目地址

抓取各类“VPN客户端工具中保存的各种vpn链接账号密码”

|

00x4-被动密码搜集

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| Windows SSP [持久化/内存]

Hook PasswordChangeNotify [持久化/内存]

OWA登录账号密码截获

截获mstsc.exe中输入的rdp连接账号密码

linux别名记录利用

本机明文密码嗅探[http,ftp,pop3...]

传统键盘记录

windows蓝屏技巧[此操作主要为应对不时之需,比如,搞蓝屏,登管理员登录抓密码]

|

对于一般内网的dc肯定都是Windows这是毫无疑问的、下面关于Windows内网的信息搜集直接看下面着个就行

Windows信息搜集1-域、工作组

Windows信息搜集2-SPN

Windows信息搜集3-凭证搜集

Windows信息搜集4-内网存活主机探测

Windows信息搜集5-DNS域传输漏洞

内网渗透之windows、linux信息收集

内网横向移动

委派与中继、很详细

大杂烩、这个可以

大杂烩2

00x7-内网转发

内网常用“隧道"/“转发”/"代理"穿透手法提炼汇总

内网出网探测:

相关链接-1、详细

相关链接-2、实用

内网探测

工具、防火墙出网探测工具,内网穿透型socks5代理

内网转发

相关资料

相关链接-1、freebuf、内网转发工具总结

相关链接-2、先知、内网渗透转发代理

相关链接-3、freebuf、代理转发

相关链接-4、乌云安全、内网渗透之端口转发&端口映射

相关链接-5、内网流量转发

相关链接-6、端口转发及穿透、推荐

相关链接-7、csdn、内网端口 转发 穿透 工具简介

相关链接-8、谢公子、内网转发

实战实例

相关工具

毒液

goproxy

ew

lcx、修改版

lcx、原版

goward

使用webshell进行流量转发的出网工具

netcat

MSF-socks5

00x8-DC提权

前面介绍的方式就足够了

00x9-权限维持

windows

相关资料

相关链接-1、推荐、15种方式、国科漏斗社区

内网渗透-windows持久性后门

权限维持、文件隐藏

15种方法、每天一个入狱小技巧

HACK学习呀

Linux

相关资料

Tidesec

先知、Linux权限维持

参考

1

2

3

| https://0range-x.github.io/2022/01/26/Domain-penetration_one-stop/ #域渗透一条龙很详细

https://mp.weixin.qq.com/s/2kgDX6Bn7vQlJp3FKrm3cw

https://mp.weixin.qq.com/s/XvcYaVMBkWiH2BW7kCWfNQ

|