2022长安杯

长安杯电子数据取证

前言

这里只记录一些个人认为是比较有些难度的题目,简单题目直接跳过

检材一

7.网站管理后台页面对应的网络端口为

这个是配合历史命令将网站整个进行重建后,可以直接看出来的

8.网站前台页面里给出的APK的下载地址是

重建网站,在首页的位置可以看到扫面下载的二维码

扫码工具---->使用tools自带的ocr插件

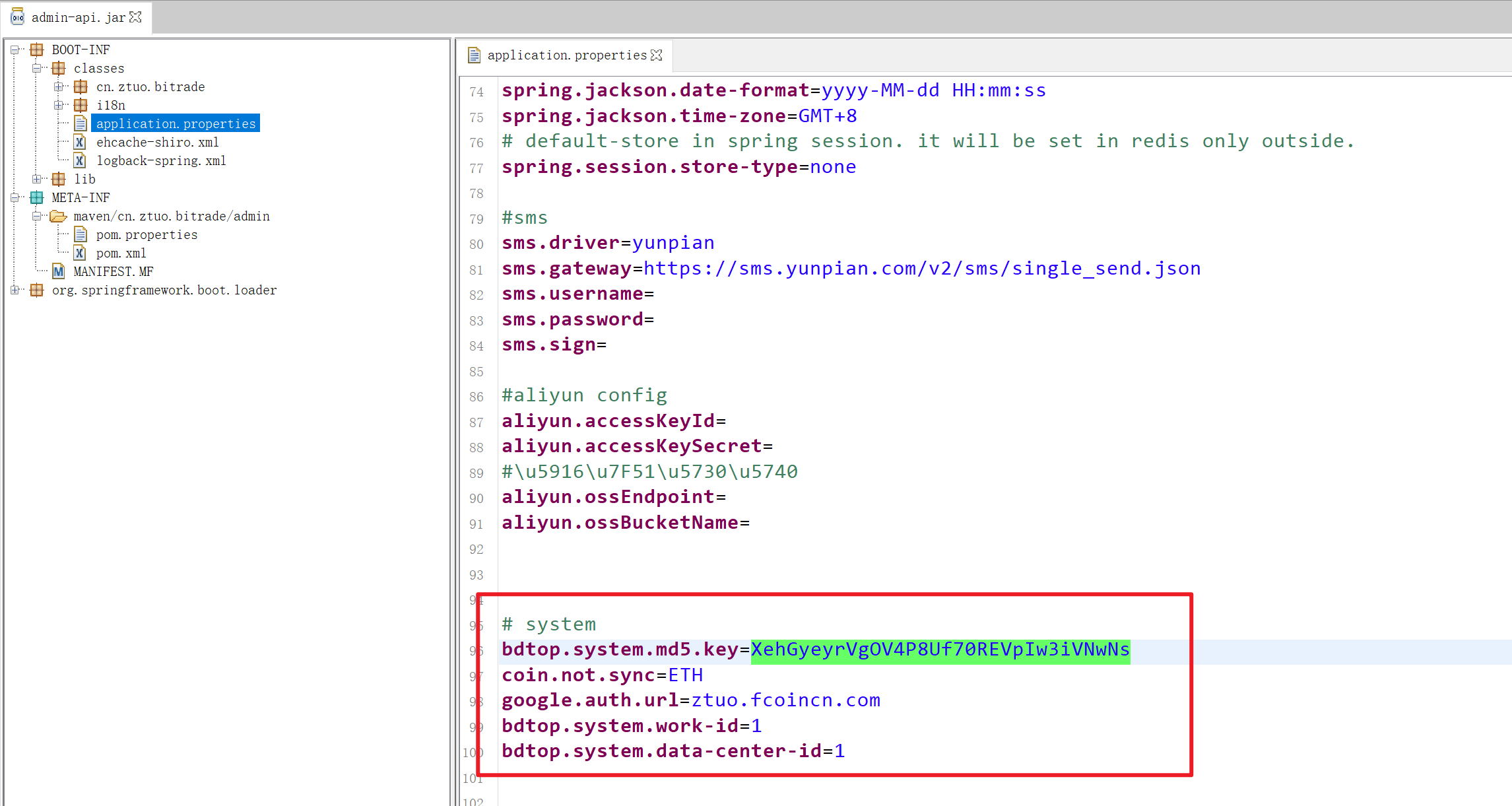

9.检材1中,网站管理后台页面调用的用户表(admin)里的密码字段加密方式为?

有前面的审计我们可以知道检材一是一个centos7的服务器的镜像文件,网站使用的是Java搭建的,且使用的是Springbot+vue搭建的前端。

这里根据题目明显可知这是要我们进行代码的审计工作的。

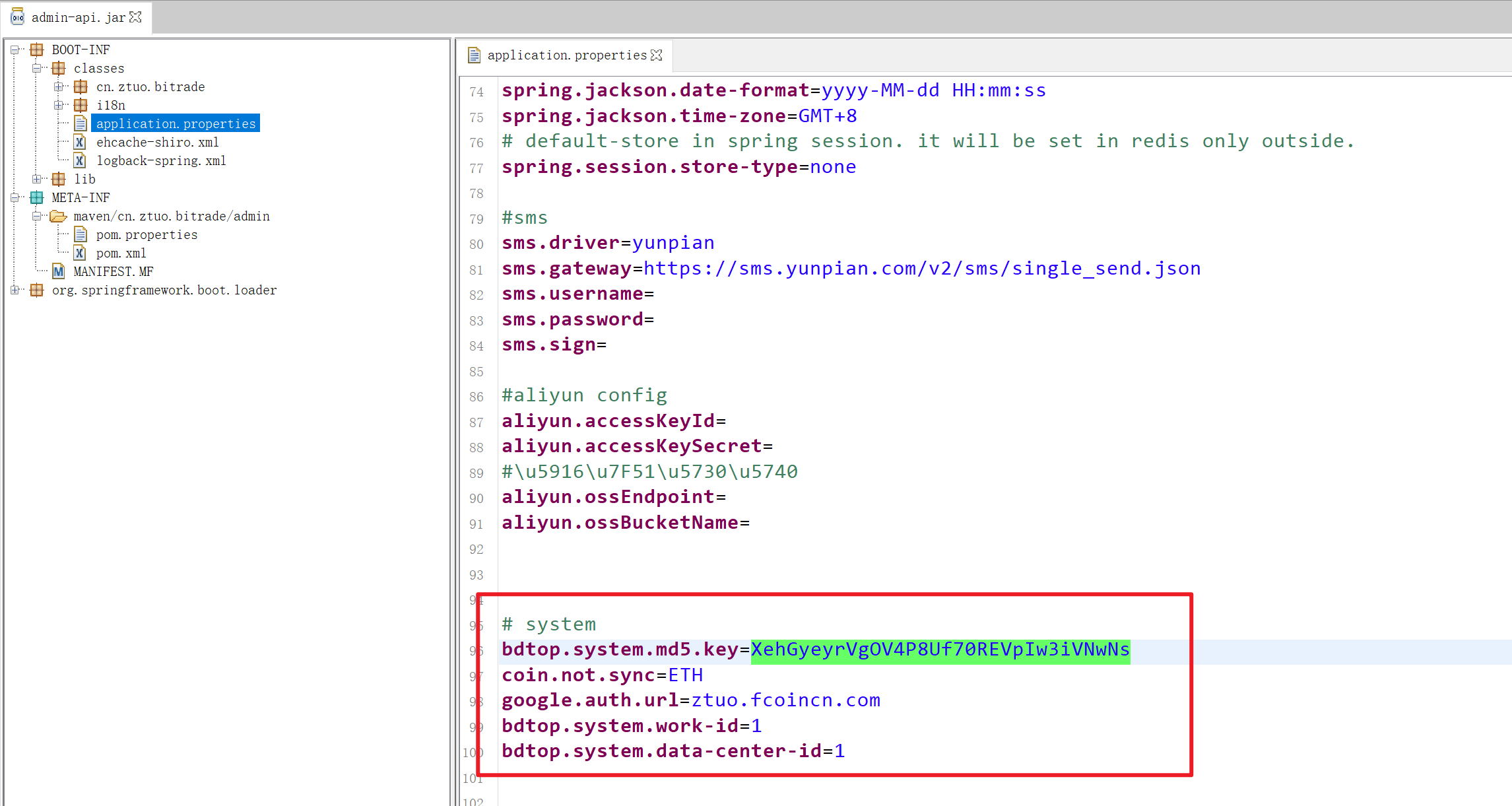

如果我们直接简单的从网站目录里导出文件夹进行代码审计的话,是不行的,以为Java的网站,源码都是在jar包里面。我们需要进行反编译。

工具

打开admin-api.jar

Spring Boot jar包中的BOOT-INF和META-INF目录

10.分析检材1,网站管理后台登录密码加密算法中所使用的盐值是?

网站源码审计

这里我们需要主要的就是classes文件是网站编译打包jar生成的编译文件,里面是网站的主要文件

application.yml里面 会记录网站的端口、数据库配置文件、网站文件关联性等信息

检材二

13.powershell中输入的最后一条命令是

坑点,如果直接使用取证软件进行取证的话,取出来的结果是Linux的命令,那是WSL的命令。并不是题目要求的Windows-Powershell的命令

1 | C:\Users\Web King\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine目录下,有一个ConsoleHost_history.txt是记录PowerShell的文件,打开即可看到答案 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 like4h!